{{chosenLanguage.indexItems.pqsec}}

Post-Quanten Sicherheit bedeutet kryptografische Sicherheit, die resistent gegen Entschlüsselungen durch Quanten-Computer ist. Dies betrifft Verschlüsselungen, Schlüsselaustausch-Verfahren und digitale Signaturen.

Unser Angebot

Wir helfen Ihnen bei der Migration von klassischer zu Post-Quanten Kryptografie mittels

- Identifikation der kritischen Systeme mit einem Post-Quanten Informationsriskoassessment

- Auswahl geeigneter kryptografischer Module, Konfigurationen und Algorithmen

- Priorisierung und Planung der identifizierten Maßnahmen

- Steuerung und/oder der Maßnahmen

Seit 2017 werden ausgewählte Kandidaten vom

NIST und anderen Standardisierungs-Behörden evaluiert.

Diese laufen effizient auf aktuell genutzten digitalen Geräten - im Gegensatz zu

Quantenkryptografie, die auf quantenmechanischen Prinzipien beruht und dementsprechende Hardware benötigt.

Man kann beide Technologien auch miteinander kombinieren.

Das

BSI

hat Handlungsempfehlungen für

Migration zu Post-Quanten-Kryptografie

veröffentlicht. Sie betonen, dass eine Migration zu Post-Quanten Kryptografie unabhängig

vom Zeitpunkt der Realisierung der gefährdenden Quantentechnologien sinnvoll ist. Die neuen

Algorithmen bieten auch Sicherheit vor anderen Bedrohungen.

Quant-X Post-Quanten Kryptografie Expertise

Unsere Expertise basiert auf jahrelanger aktiver Beteiligung an internationalen Forschungs- und Standardisierungs-Projekten zu Post-Quanten und Quanten Kryptografie. Referenzen zu unseren Analysen finden Sie hier.

Kritische Systeme

Besonders kritisch sind Systeme mit Datentransport im Internet, wenn die Daten noch mehrere Jahre vertraulich bleiben müssen. Davon betroffen sind auch mit klassischer Kryptografie geschützte VPN-Tunnel. Ebenso kritisch sind Schlüssel für digitale Signaturen auf Hardware, insbesondere digitale Ausweise.

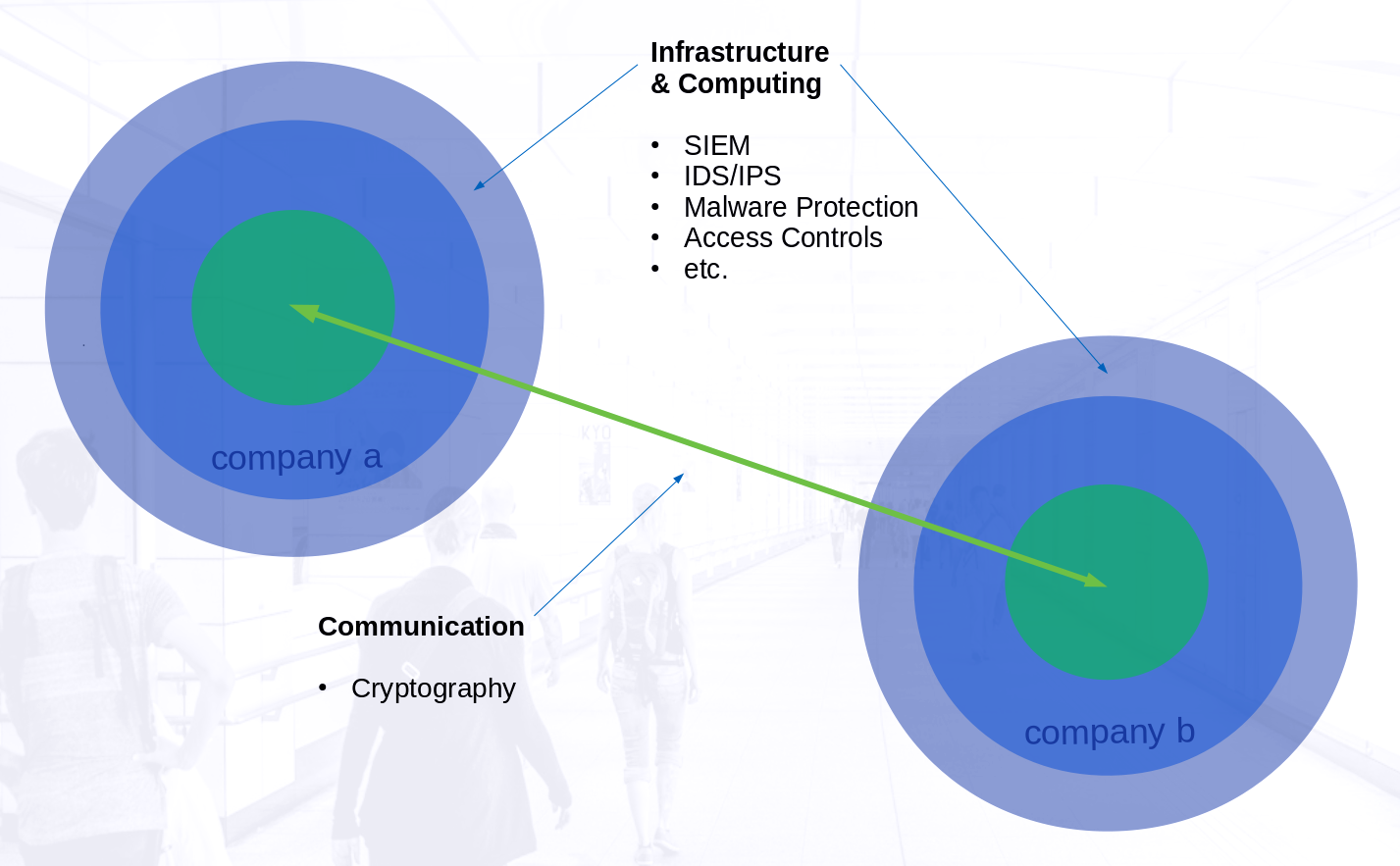

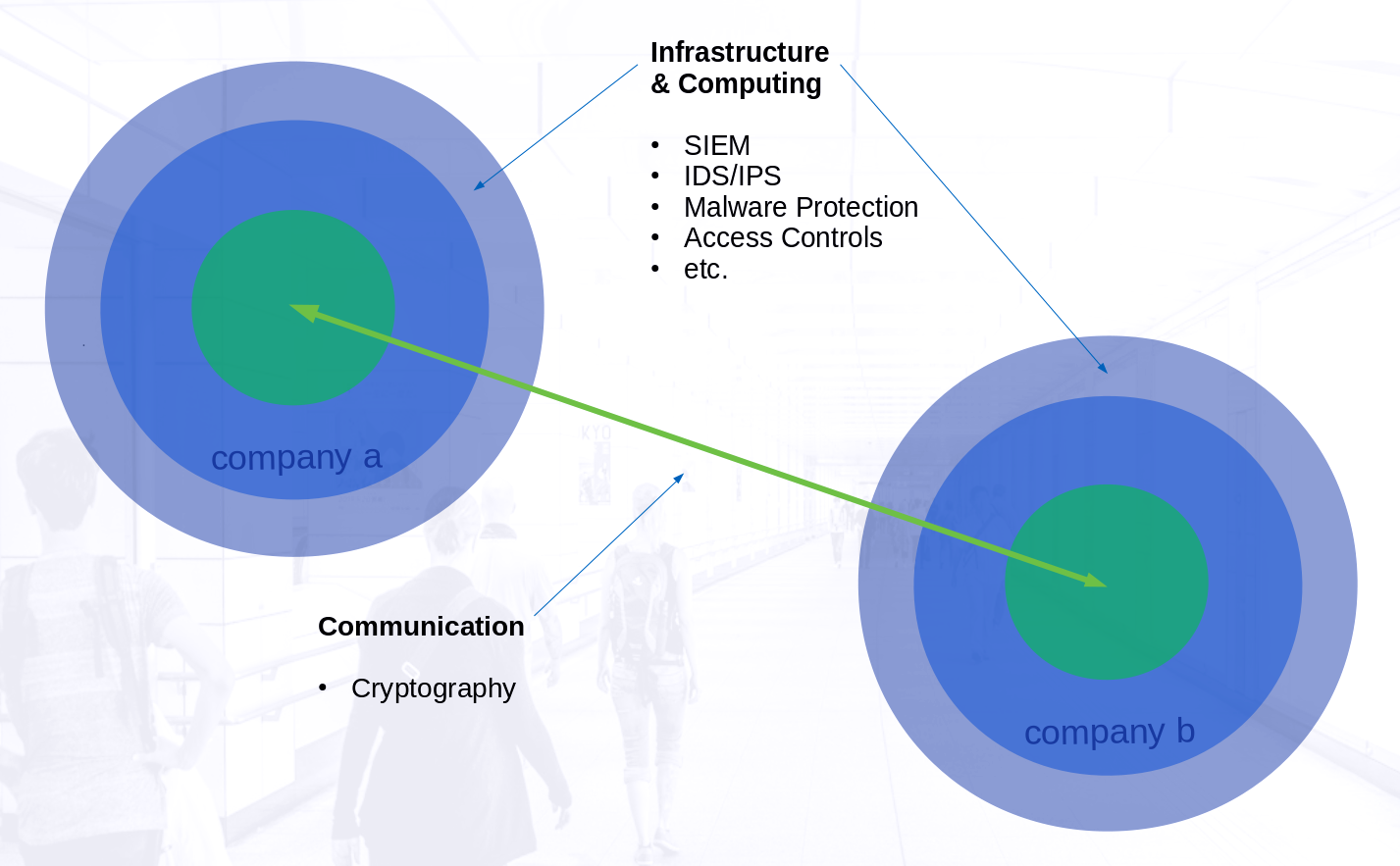

Die Sonderstellung der Kryptografie im Kontext Informationssicherheit

Wir betrachten Kryptografie als besonders kritischen Bereich in der Informationssicherheit, da sie die einzige Garantie für Vertraulichkeit und Authentizität von Daten bei digitalem Transport ist. Auch Verfügbarkeit ist von validen kryptografischen Zertifikaten abhängig.

Post-Quantum secure cryptographic algorithms are resistant against decryption by quantum computers. This includes encryption algorithms, key-exchanges and digital signatures.

Our Remediation Offer

We help you with the migration from classical to post-quantum cryptography by

- Identifying critical systems by a post-quantum information risk assessment

- Choosing suitable cryptographic modules, configurations and algorithms

- Prioritizing and planning the identified mitigation measures

- Steering and/or implementing the measures

The NIST and other standardization bodies evaluate chosen candidates since 2017. They run efficiently on currently used digital devices - on contrary to quantum cryptography, which relies on quantum mechanical principals and requires the respective hardware. Both technologies can be combined. The BSI has published recommendations for post-quantum-cryptography migration . They recommend beginning with migrations now, independently of the availability of threatening quantum technologies, due to the evolving binary threatening technologies.

Quant-X Post-Quantum Cryptography Expertise

Our expertise is based on active contribution to international research and standardization projects in Post-Quantum and Quantum cryptography. You can find references to our analyses on our Published page.

Critical Systems

The most critical systems are the ones with data transport on the internet and a requirement of long-term data confidentiality. This also affects VPN tunnels which are protected by classical encryption. Highly critical are also cryptographic keys for digital signatures on hardware, in particular on digital IDs.

Uniqueness of Cryptography in Information Security

We consider cryptography, a special area of information security, as a dedicated area. It is the only guarantee for confidentiality, integrity, and authenticity during digital transport of data. Availability depends on cryptographic certificates as well.